Seit über dreihundert Jahren wird hierzulande nun schon diskutiert, ob der Schutzmann um die Ecke, der Briefträger oder neugierige Nachbarn persönliche Briefe mitlesen dürfen – oder eben nicht. Seit dem josephinischen Erlass zum Thema Briefgeheimnis im Jahr 1690 gab es jede Menge Aktualisierungen: in der Paulskirchenverfassung, in der Verfassung der Weimarer Republik oder auch der DDR. Besonders scharf die Verordnung in Frankreich von Ludwig XV. vom 25. September 1742, laut der französische Postbeamte für den Bruch des Briefgeheimnisses sogar mit dem Tode bestraft werden konnten. Nur: Was ist ein Briefgeheimnis wert, wenn sich Machthaber oder notorische Neugierlinge nicht dran halten und heimlich schnüffeln? Dann müssen wir noch viel weiter zurück bis in die Antike springen, um zu den Wurzeln der Kryptologie zu gelangen, zur Wissenschaft der Verschlüsselungstechniken. Um festzustellen: Wirklich wirksame Verschlüsselung war historisch (fast) immer ein Privileg der Militärs.

Briefgeheimnis im Grundgesetz

„Das Briefgeheimnis sowie das Post- und Fernmeldegeheimnis sind unverletzlich.“ Das regelt heute der Artikel 10 des Grundgesetzes. Dass die Väter des Grundgesetzes das Briefgeheimnis gleich auf Platz zehn platziert haben, sollte verdeutlichen: Wir haben aus der Nazi-Zeit gelernt, einen Schnüffel-Staat auf deutschem Boden soll es nie wieder geben. Gut so. Und doch gibt es Vorsichtige, die sagen: Vertrauen ist gut, Kontrolle ist besser. Die also selbst die Kontrolle bewahren wollen über ihre Briefe, Telefongespräche, Mails und sich nicht allein darauf verlassen wollen, dass nicht sein wird was verboten ist. Die es schätzen, dass es heutzutage Mittel und Wege gibt, dem alten Postgeheimnis auch dann auf die Sprünge zu helfen, wenn es bedroht ist. Von der neugierigen Vorgesetzten, vom Suchmaschinenbetreiber, Vorratsdatensammler oder Geheimdienst. Die sich darüber freuen, dass sich auch der noch so gewiefte Sys-Admin erfolglos daran die Zähne ausbeißt, die Mails mitzuschneiden und zu lesen.

Als ich irgendwann im vergangenen Jahrhundert anfing, mich für Computer zu interessieren, las man Orwells „1984“ und die Volkszählung stand ins Haus, Computer galten als Werkzeuge der Überwachung. Das sie es durchaus sein können, scheinen uns die aktuellen Geheimdienst-Enthüllungen ebenso vor Augen zu führen wie die privatwirtschaftlichen Datensammlungen von Google und Facebook. Was also tun, um der mal mehr, mal weniger legalen Datenschnüffelei einen Riegel vorzuschieben? Zunächst: Wer seine Sozialkontakte via Facebook pflegt muss wissen, dass er oder sie handelt, als würden die persönlichen Botschaften an einer Litfaß-Säule veröffentlicht. Dafür kann man sich natürlich entscheiden. Ähnlich derjenige, der die Urlaubsfotos mit ihren integrierten Meta-Daten auf Flickr ablegt, das Video auf Youtube oder die persönliche Haltung zum Datenschutz in diesem Blog. Warum nicht? Allerdings sollte dem eine bewusste Entscheidung für eine Veröffentlichung vorausgehen. Was aber, wenn ich genau das nicht will?

Meine persönliche Kommunikation mit meinem Psychoanalytiker, dem Schulden- oder Vermögensberater, meiner Freundin oder dem Administrator meines Internet-Servers geht einfach niemanden was an. Ich will nicht, dass mir in den Tagen nach der Psycho-Mail Google-Ads „Atmen lernen in der Toskana“ empfehlen oder der Server einen Co-Administrator aus Pullach hat.

Mit Bleistift geschriebene Internet-Postkarten

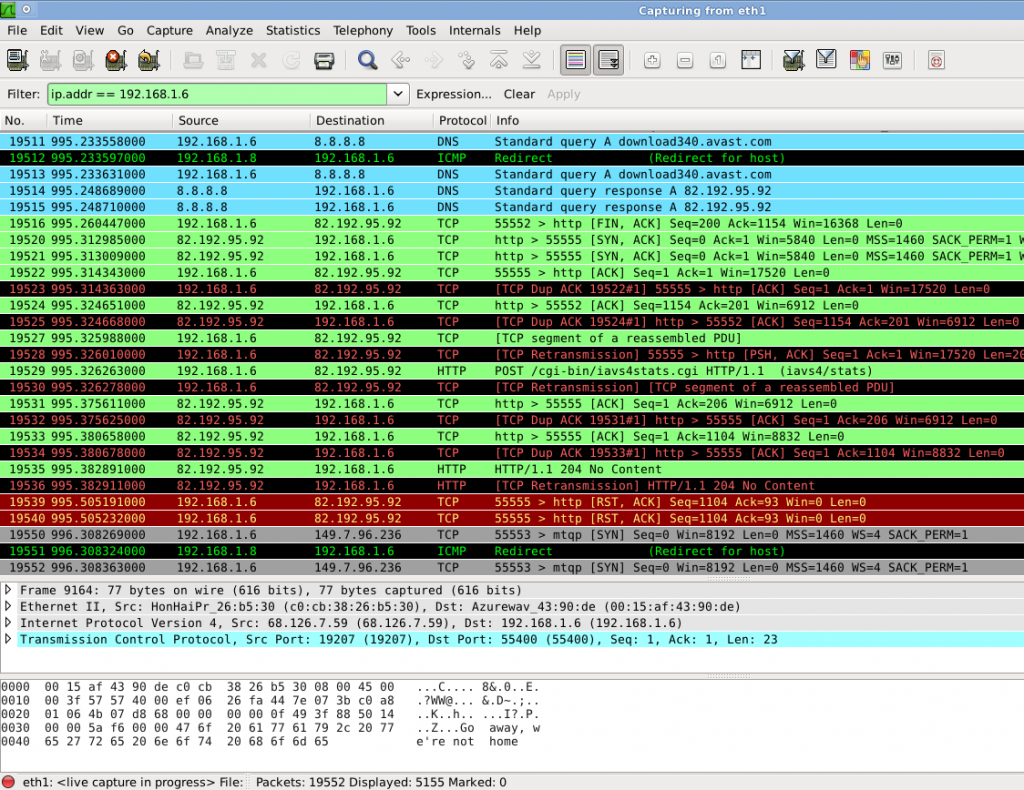

Screenshot Wireshark: Internetkommunikation ist wie bleistiftgeschriebene Postkarten: Daten abfangen, mitlesen und gegebenenfalls verändern ist kein Privileg von Geheimdienst und Marketingfirmen.

Die Erkenntnisse der letzten Wochen zeigen: Die NSA betrachtet Mails hierzulande wie Postkarten, der hiesige Auslandsgeheimdienst BND verfolgt andernorts das gleiche Ziel, nur die Methoden unterscheiden sich ein wenig, die britischen und US-Geheimdienstler knicken auch vor der schieren Masse heutiger Internetkommunikation nicht ein. Das Briefgeheimnis bleibt also nur gewahrt, wenn ich den digitalen Brief wirksam zuklebe, die Mail verschlüssle. Und zwar so, dass sie vor meinen Augen mit meinen Werkzeugen verschlüsselt und erst auf der Empfängerseite wieder lesbar wird. Wer will, kann das per Mausklick derart wirksam tun, dass sich auch NSA und Co. die Zähne dran ausbeißen. Zur Auswahl stehen die beiden alternativen Methoden GPG und S/MIME, aktuelle Mailprogramme unterstützen beides.

Am elegantesten und einfachsten lässt sich wirksame Verschlüsselung mit dem Gespann Thunderbird (als Mailprogramm) und GPG realisieren. Voraussetzung:

- Lesen, wie es geht (30 Minuten).

- Dem Mailprogramm Verschlüsselung beibringen (45 Minuten).

- Verschlüsselung nutzen (das geht dann automatisch).

Eine Schritt für Schritt Anleitung macht’s leicht, das vom Bundesministerium für Sicherheit in der Informationstechnologie beauftragte Kryptografie-Paket Gpg4win liefert Hinweise für die verschiedensten Einsatzbereiche, auch mobile Mailclients können GPG (Android, iOS).

Im professionellen Bereich verbreiteter ist das mit hierarchischen und kostenpflichtigen Zertifikaten arbeitende S/MIME, hier soll zusätzlich offiziell die Authentizität einer Nachricht sichergestellt werden. Hinsichtlich der Zuverlässigkeit der Verschlüsselung gibt es keine Unterschiede zwischen den beiden Methoden. Wer S/MIME ausprobieren will, kann dies mit den kostenlosen „Class 1“-Zertifikaten des Mailproviders web.de tun oder sich an Zertifizierungs-Stellen wie u. a. auch die Bundesnetzagentur wenden.

Voll/ksverschlüsselung…

Der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit, Peter Schaar, sagt hierzu allerdings gegenüber unserem Blog: „Die technische Absicherung von Kommunikation, etwa durch Verschlüsselung, muss massentauglicher werden. Dies ist eine Konsequenz aus den Berichten über Datenzugriffe durch ausländische Nachrichtendienste.“ Er verlangt eine angemessene politische Förderung, damit wirksame Verschlüsselung auch ohne weiteres technisches Know-How funktioniert.

…für die Postkarte

Die Kommunikation vom Browser zum Internetserver per http ist unverschlüsselt. Wer sich also für mein Surfverhalten interessiert, kann mitlesen; wenn ich Texte auf Webseiten eingebe, ist das technisch gesehen öffentlich. Daher wurde das Protokoll https entwickelt: Wenn mein Rechner in Ordnung ist, kann nun unterwegs niemand mitlesen. Meine Kommunikation mit google.com, web.de oder der Sparkasse bleibt also tatsächlich Privatsache. Was allerdings Suchmaschinen-Riese, Mailprovider oder die Bank mit meinen Daten machen… – steht dort in den Nutzungsbedingungen. Ein Blick dürfte sich lohnen. Und wenn ich nicht will, dass der Suchmaschinenbetreiber mitbekommt, dass ich es bin, der gestern nach Tools für einen Internet-Server gesucht hat und heute die Suchbegriffe „Psychoanalytiker“ und „Workaholic“ eingibt? Ein Anonymisierungs-Netzwerk leitet meine Anfrage durch eine derart lange Kette hintereinandergeschalteter Rechner, dass ich mich am Ende dieser Kette recht unbeobachtet fühlen kann, für den Alltag gibt’s wunderbar einfache Lösungen. Allerdings empfiehlt es sich ohnehin, immer mal wieder das Gedächtnis des Browsers auszuradieren, die Cookies zu löschen. Und am besten auch gleich die Drittanbieter-Cookies ganz mit abzuschalten und das Ablegen besonders klebriger Cookies zu verhindern. Nur entwickeln die Neugierlinge dieser Welt stets neue Methoden, um mir auf den Fersen zu bleiben, etwa das User-Tracking an Hand von Rechner-Merkmalen. Doch auch da schläft etwa die Firefox-Community keineswegs.

Auch beim Web-Browser gibt es Zertifikate, schließlich will ich beim Internet-Banking nicht nur sicher sein vor Schnüfflern, sondern auch die Gewissheit haben, dass ich tatsächlich mit „meiner“ Sparkasse verbunden bin. Zu diesem Zweck hinterlegen die Betreiber von Webservern offizielle Zertifikate, die – bei einer https-Verbindung – garantieren, dass man auch tatsächlich mit der gewünschten Adresse verbunden ist. Ansonsten schlägt der Browser Alarm.

Mein Aktenschrank steht mitten auf dem Marktplatz

Nie wieder möchte ich auf den Komfort der Cloud verzichten! Alle Daten jederzeit verfügbar, nie wieder USB-Sticks vergessen, CD-ROMs gehören sowieso der Vergangenheit an. Allein: Der Dropbox-Datenschutz ist derart wolkig, dass er höchstens für das Ablegen von paar Musikstücken taugt. Also doch zurück zum physischen Datenträger? Aber nein: Auch für einzelne Dateien, Verzeichnisse und ganze Datenträger gibt es Verschlüsselung, Truecrypt macht von Windows bis Linux und Android eine gute Figur.

Bleibt nur eine Crux: Die Passwörter. Sind sie schlecht gewählt, nützt alle Mühe nichts. Dass sie nicht aus Wörterbüchern stammen dürfen, hat sich schon recht weit herumgesprochen, auch dass sie besser sind, wenn sie ungewöhnliche Zeichen enthalten, und dass man für jede Anwendung ein anderes braucht – nur: Wohin damit? Wer kann sich all seine Passwörter merken? Keypass würde ich tatsächlich all meine Passwörter anvertrauen. Denn Keypass ist Opensource, wurde also von unzähligen Augen für „ok“ befunden – und ist sicherlich ein robusterer Tresor für meine Passwortsammlung als der aus Stahl unten im Keller.

Schutz für die Privatsphäre. – Äh, Pri…was?

Passwörter für meine Daten? Und ein Tresor für meine Passwörter? Sorry, ist heute nicht „Post-Privacy“ angesagt? Ja, wieder so ein Hype. Schaut, hier lest ihr meine Gesinnung zum Thema. Ganz öffentlich. Mit wem ich heute Abend ein Bier trinken gehe, geht aber niemand was an.