Dass E-Mails wie mit Bleistift geschriebene Postkarten durchs Netz gehen, haben wir schon an anderer Stelle in diesem Blog beschrieben. Große deutsche Provider wollen in der Mailkommunikaton mit den Nutzern künftig keine unverschlüsselten Protokolle mehr zulassen. Ist doch prima, oder?

Und es kommt noch besser: Auch den gesamten internen Mailaustausch wollen Internetriesen wie Google und Yahoo jetzt verschlüsselt abwickeln. Mit „E-Mail Made in Germany“ versprechen die deutschen E-Mail-Anbieter noch mehr, nämlich dass ab sofort auch die „Datenverarbeitung komplett in Deutschland“ stattfindet (was offenbar bedeuten soll, dass die Mails ausschließlich über Mailserver in Deutschland geroutet werden).

Unter vielversprechenden Überschriften wie „HTTPS only“ oder „Deutsche E-Mail-Anbieter stellen auf Verschlüsselung um“ werden die Maßnahmen beschrieben, im Kleingedruckten darunter liest man dann genauer von „Transportverschlüsselung“ und – mehr oder weniger deutlich – auch, dass Mails weiterhin unverschlüsselt auf den Mail-Servern verarbeitet und gespeichert werden.

Wie sicher sind die E-Mails denn nun?

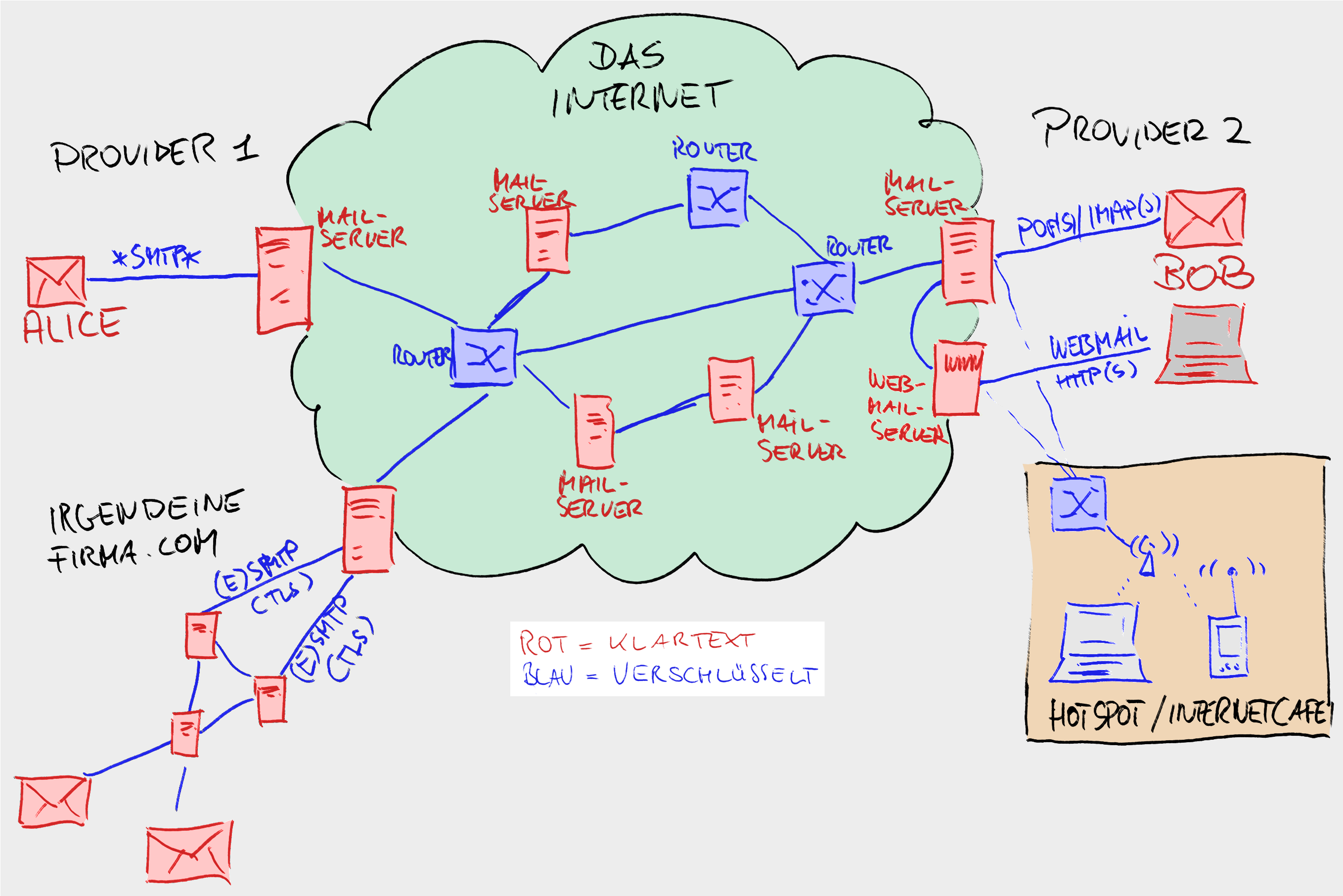

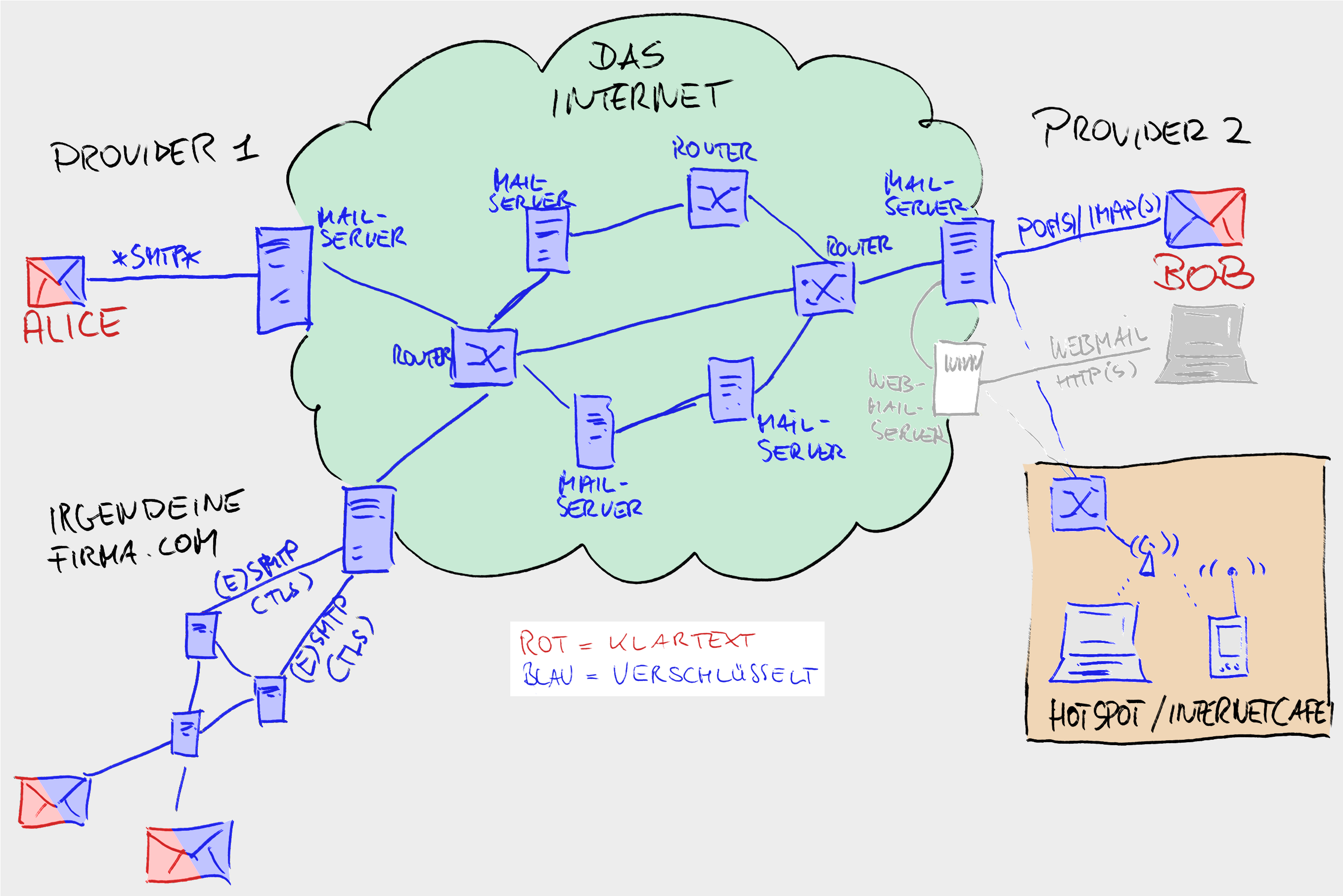

Die Ankündigungen der Provider beziehen sich vor allem auf die zur Kommunikation verwendeten Protokolle:

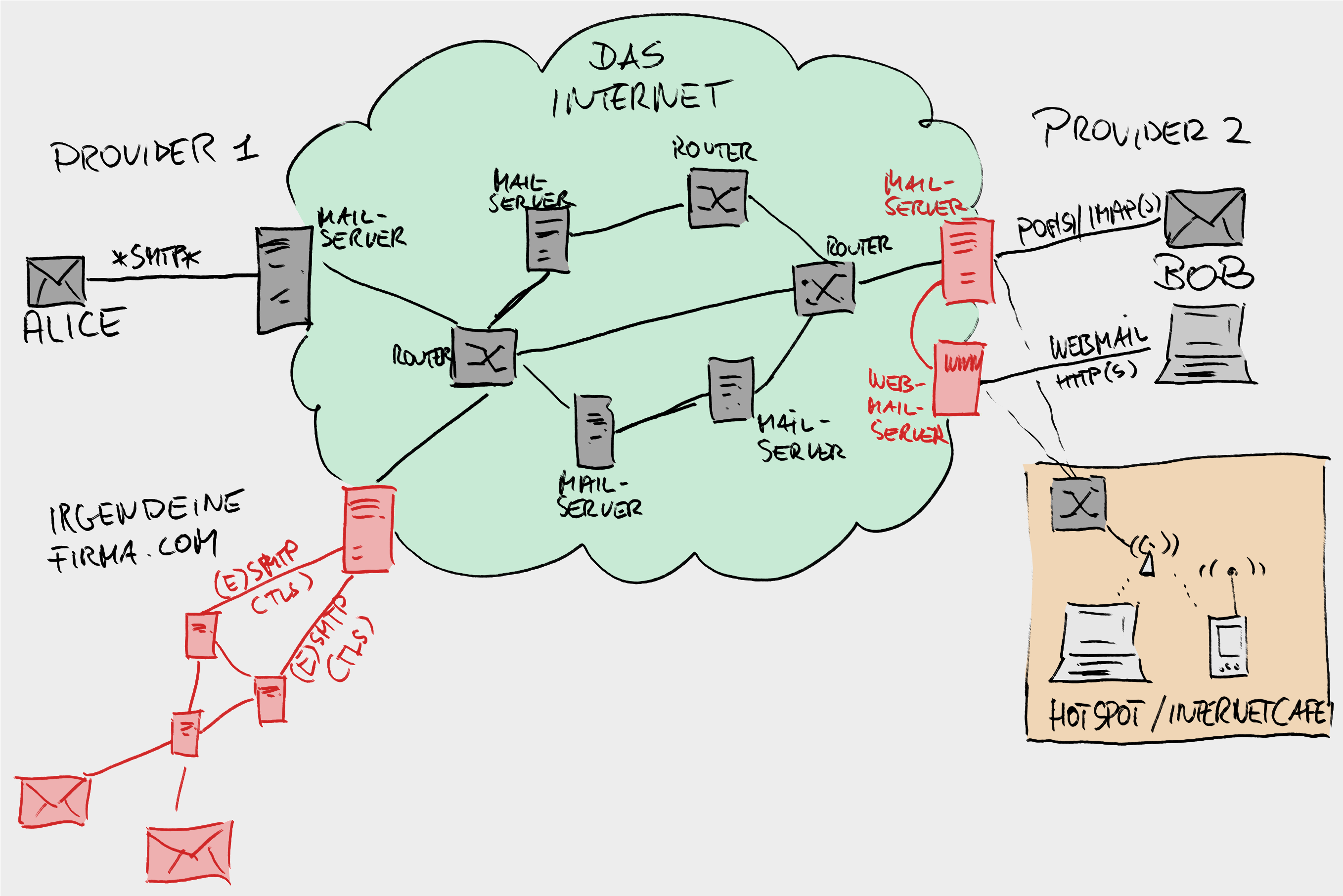

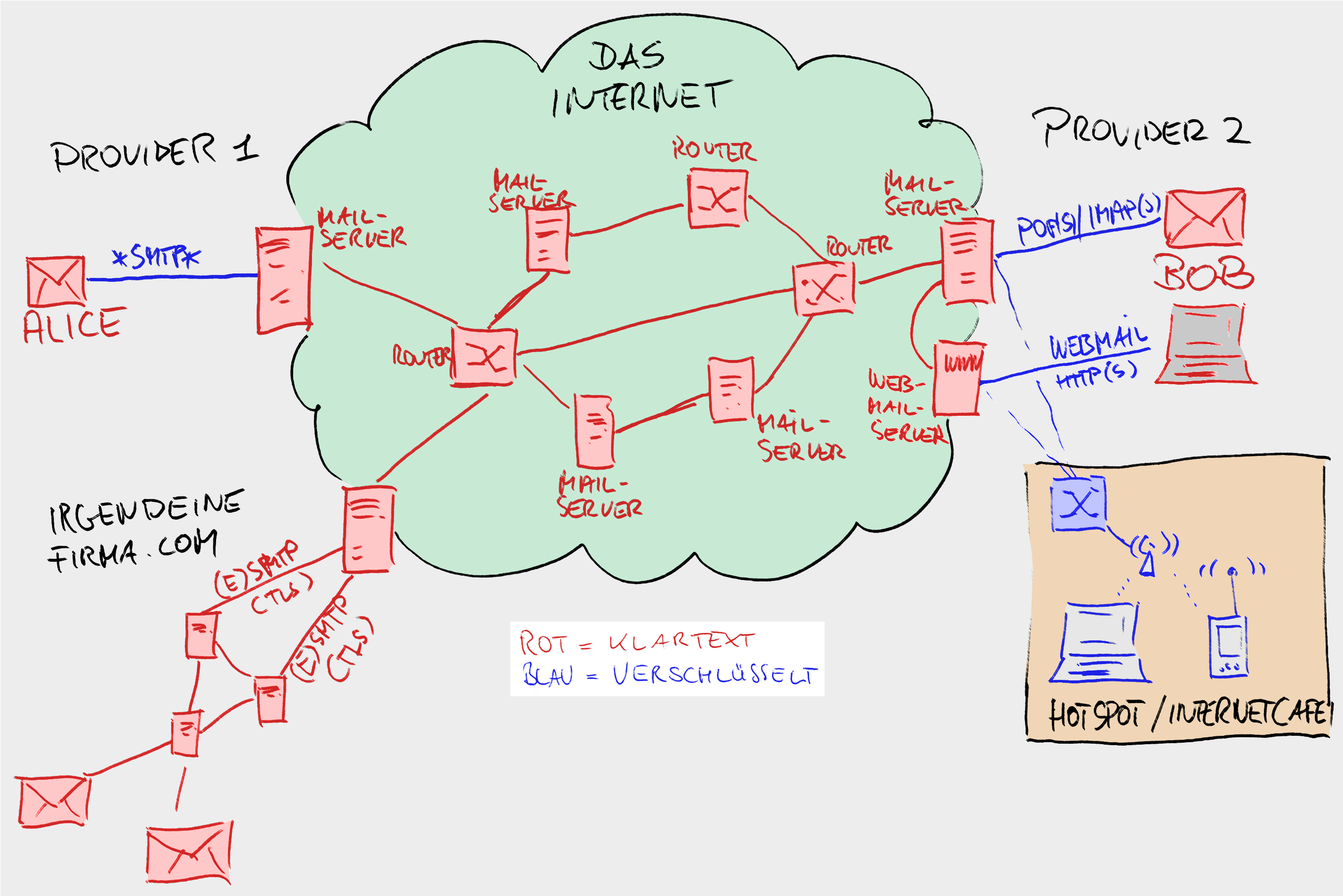

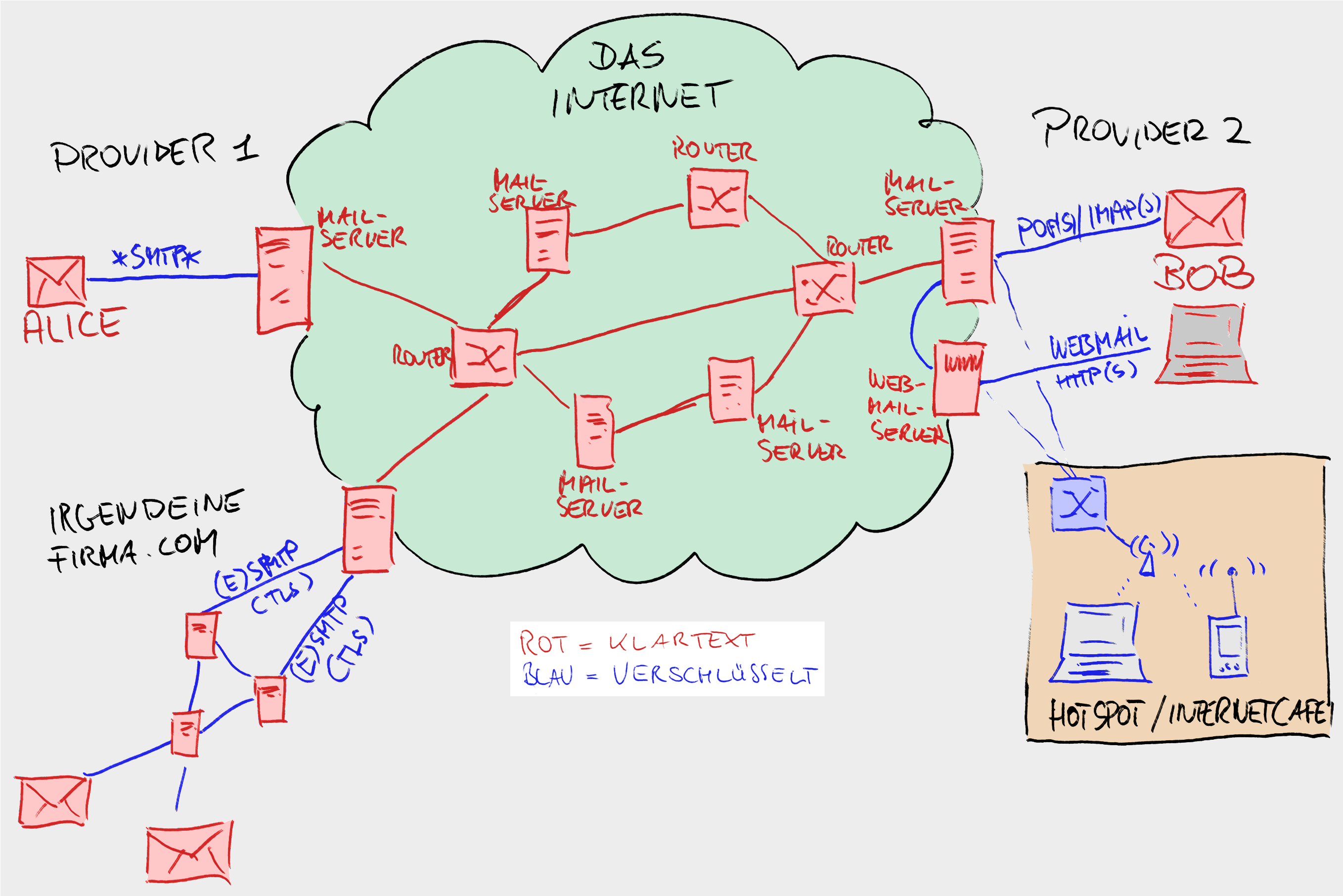

- Zum Abrufen von Mails wird statt imap (oder pop) nun imaps / imap + STARTTLS (bzw. pops) verwendet.

- Zum Versenden kommt statt (a)smtp jetzt esmtp + STARTTLS zum Einsatz.

- Auch innerhalb ihrer Systeme wollen die Provider die Kommunikation mit TLS (SSL) verschlüsseln.

- Und natürlich verwenden Webmailer grundsätzlich https statt http.

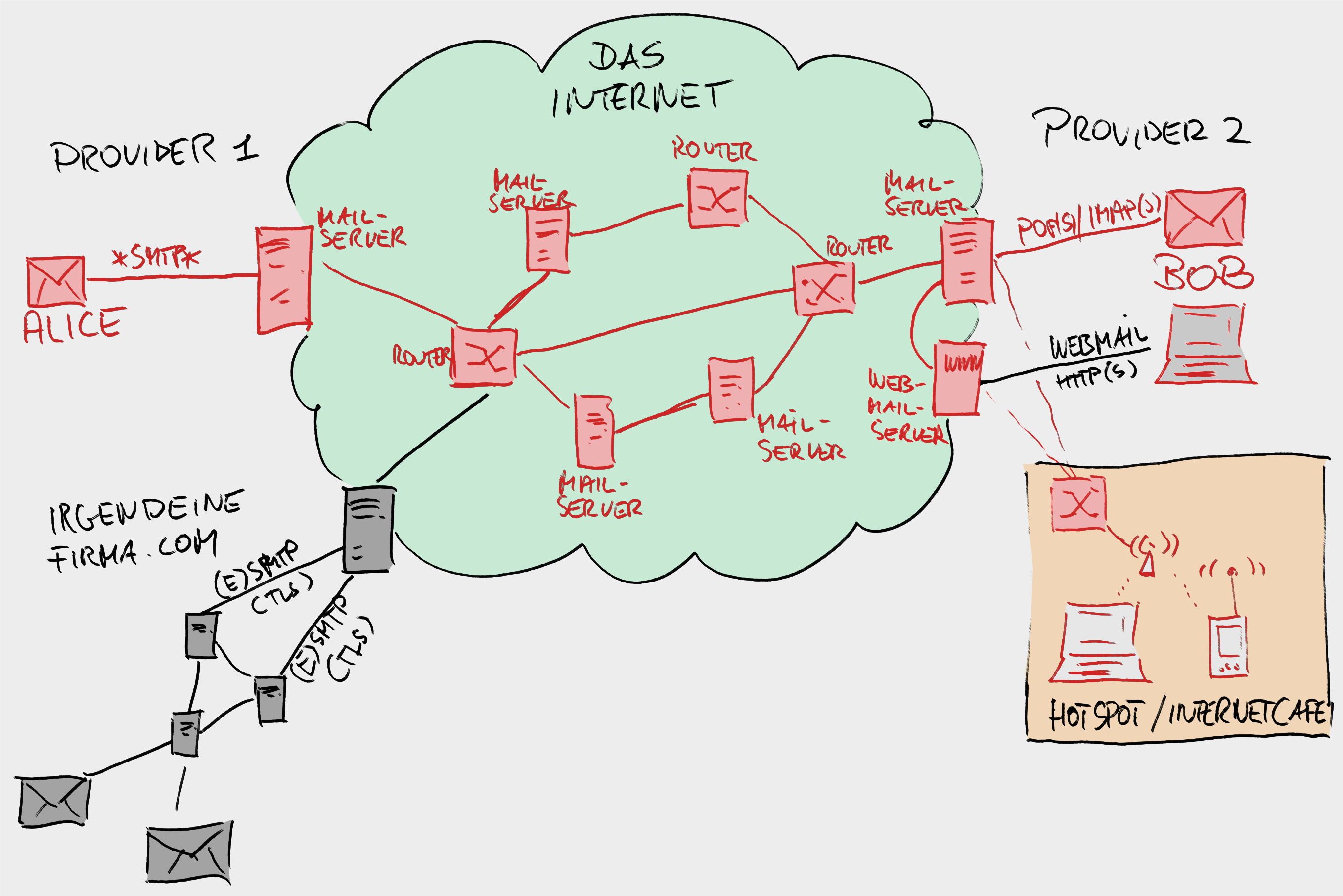

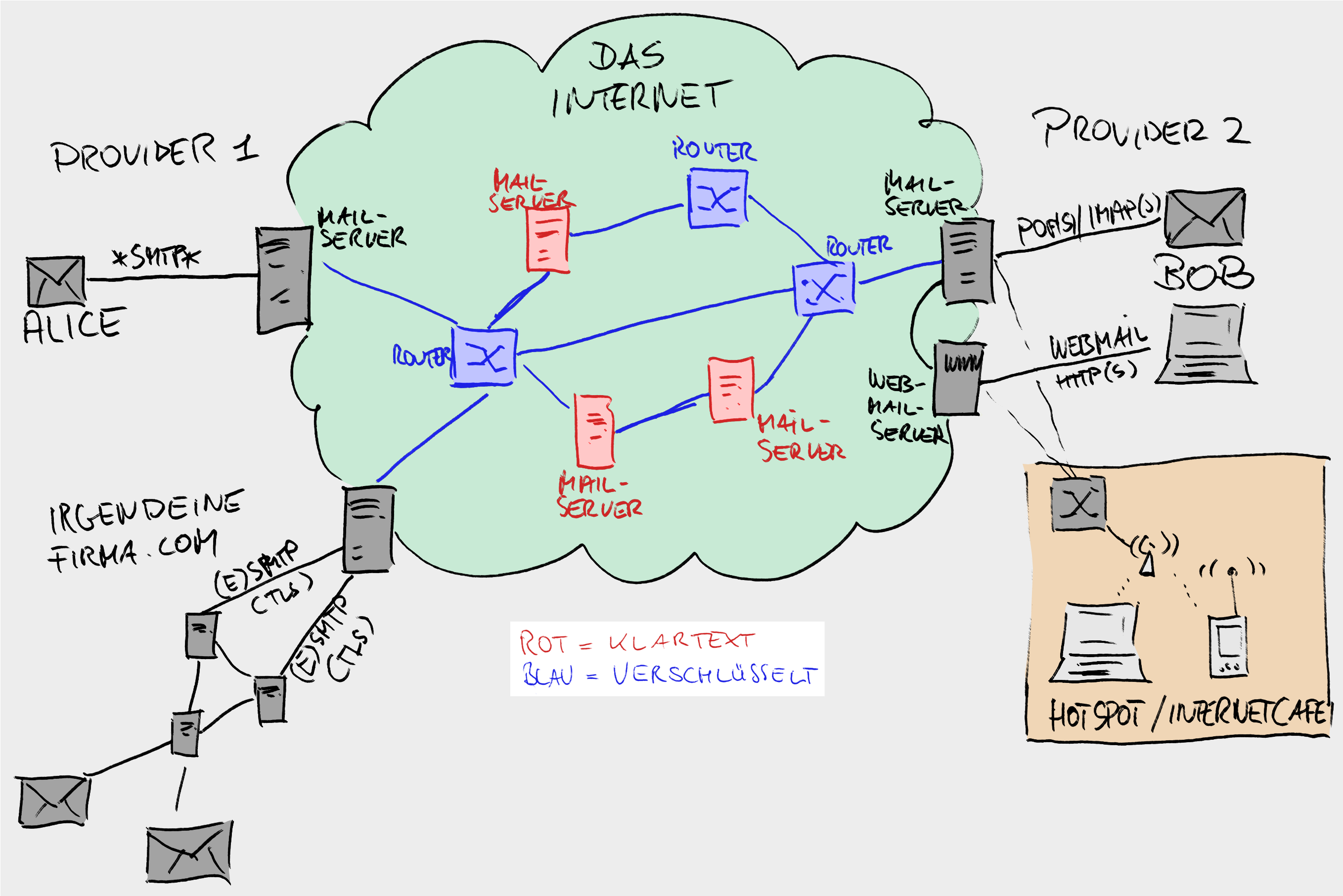

Wo aber greift die Verschlüsselung, und was kann sie leisten? Eine Erklärung in 7 Bildern:

Das britische „Tempora“-Programm hat bei der Überwachung der Transantlantik-Verbindungen genau diese Schwachstelle ausgenutzt: Wären alle Mailserver auf Verschlüsselung konfiguriert, hätte es der britische Geheimdienst wesentlich schwerer gehabt, unentdeckt mitzulesen.

Fazit

„E-Mail Made in Germany“ schützt allzu unbedarfte und sorglose E-Mail-Nutzer vor sich selbst. Das ist gut so, aber der große Wurf in Sachen Datenschutz und Sicherheit ist es nicht. Es reicht ein einziger Adressat außerhalb der „E-Mail Made in Germany“-Allianz, und schon geht eine E-Mail auch weiterhin im Klartext durch das Netz. Und der Verweis auf die „strengen deutschen Datenschutzrichtlinien“ ist kaum mehr als Marketing, denn der Zugriff auf Verbindungs- und Inhaltsdaten wird durch sie zwar reglementiert, aber nicht verhindert.

Technisch bleibt das unberechtigte Mitlesen von E-Mails weiterhin möglich. Den Mailabruf der Internetnutzer, der jetzt geschützt wird, musste nun wirklich keiner belauschen, da gab und gibt es lohnendere und einfachere Angriffsvektoren – sei es der schlecht gesicherte PC des Users oder das Hacken des Anbieter-Servers, wie auch der aktuell bekannt gewordene Passwortraub wieder einmal zeigt.

Für wirklich vertrauliche E-Mail-Kommunikation ist Ende-zu-Ende-Verschlüsselung immer noch die einzige Option, „Heartbleed“ hin oder her, und auch wenn sie nicht in jeder Hinsicht optimal ist:

- Nur der Mailtext wird verschlüsselt, die Kopfzeilen mit Betreff und Absender / Adressaten werden im Klartext übermittelt.

- Webmailer können mit verschlüsselten Mails nicht genutzt werden – zumindest wäre es Unsinn, dass zu tun.

- E-Mail-Verschlüsselung ist immer noch zu kompliziert, als dass sie fehlerfrei von jedermann genutzt werden könnte.

Vor allem der letzte Punkt verhindert den routinemäßigen Einsatz im Alltag. Im Prinzip werden die beiden Standards S/MIME und PGP inzwischen gut unterstützt, praktisch aber scheitert die Anwendung letztlich doch an vielen kleinen Details und Widrigkeiten. Welche das sind? Mehr dazu morgen unter „Sichere E-Mail – geht das? Ein Selbstversuch.“